七、基础设施平台(IAAS)

现代信息技术的迅速发展,对学校教育产生了深刻影响。在教育过程中全面地运用以计算机、多媒体和网络通讯为基础的信息技术,有助于促进教育教学改革,适应信息化社会对教育提出的新要求。

学院信息化建设是一项长期性、基础性工作,立足于我校建成应用型职业技术学院的需求,基本建成“智慧校园”,实现从环境、资源到活动的智慧化,提升学校以教学、科研、管理为核心的整体信息化水平,也是我校“十三五”期间信息化建设的主要目标与任务。

***本次建设的目标是建成一流高水平的智慧校园,搭建一套可靠、稳定、安全、可扩展、易管理、经济性高的信息化平台,以满足***校园业务平台部署与运行的需求,为能提供校园和社会服务的“智慧校园”提供安全可靠的支撑平台。

建设目标主要包含以下方面:

1、构建可演进的IT基础架构

构建规模化的云数据中心平台,实现计算资源平台根据业务需求动态扩展,为业务的可持续发展提供弹性资源保障。

2、实现融合创新的云服务平台

构建统一的校园云平台,将***业务应用部署到云数据中心支撑平台。

3、搭建统一高效的运营运维中心

建立统一管理平台,对基础设施、IT设备等资源进行动态调度和自动管控,简化管理,提高运营效率,降低运营成本。

4、建设绿色环保、高效节能的机房设施

建设模块化数据中心,建立高密度、低能耗、绿色高效的云计算数据中心。

5、构筑端到端的安全保障体系

提供网络安全、主机安全、应用安全、数据安全、虚拟化安全、安全管理等多种云安全保障措施,以及数据的安全性与业务连续性保障。

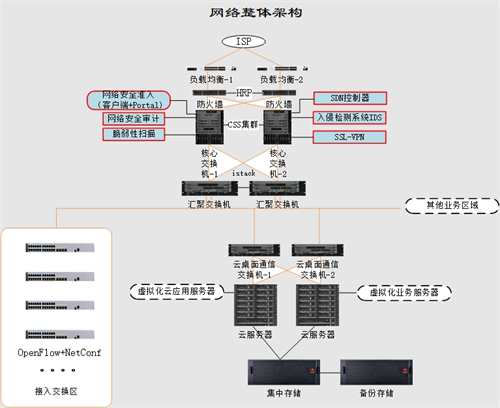

7.1 网络整体架构

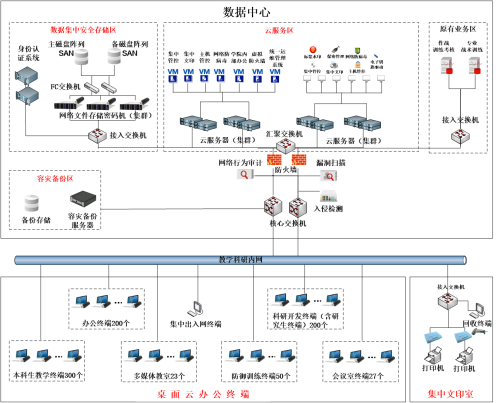

校园网的物理架构如图所示:

组网结构说明:

l 校园出口

由防火墙等安全设备防火墙实现。防火墙需具备高性能的NAT功能和DNS功能,防火墙需支持基于应用层的内容过滤/访问控制功能,对掺杂在应用数据流中的恶意代码、攻击行为、DDOS攻击等进行侦测,并实时进行响应。

防火墙在网络层面,过滤非法流量、抵御外部的攻击,保护内部资源,保障PC、服务器等应用系统及服务器安全,支持融合国密、防病毒、VPN、网页过滤、应用控制、反垃圾邮件等专业安全技术;

入侵防御具备基于应用层的防御能力,对掺杂在应用数据流中的恶意代码、攻击行为、DDOS攻击等进行侦测,并实时进行响应。

防火墙校园出口设备能针对校园出口多线路实现多线路负载,以提高校园网络多线路资源的利用率。

完善的行为审计机制,具备高效的非法追溯工具,维护网络的稳定和健康,满足相关法律法规的要求。

l 核心层

核心层由核心交换机组成连接各个区域。核心交换机应具备PPPoE/802.1X/MAC/Portal等多种认证能力,在宿舍区自运营是可以直接向全网用户下推各种认证,实现统一实名制管理,不再增加额外硬件成本。

核心交换机承载全网所有的流量,利用虚拟化技术,建立逻辑隔离的网络通道,实现不同业务之间无干扰地稳定运行。

核心层设备建议采用主流CLOS架构设备双机部署设计,在主控、交换网板、风扇模块、电源模块、业务板卡等皆冗余部署,且支持热插拔。

采用1+1冗余部署方式,通过横向虚拟化模式来增加稳定性,虚拟化用板卡与业务用板卡物理分离并冗余配置,虚拟化单向带宽≥100G,以确保核心网络健壮性。无线控制器集成于有线核心交换机,实现有线无线的统一认证与管理,同时实现无线控制器框式级可靠性。

l 数据中心

部署服务器和应用系统的区域。为校园网内部和外部用户提供数据和应用服务。

此区域可采用数据中心SDN网络架构,数据中心规模部署虚拟机资源池化,便于校方各业务部门申请资源,以提升服务器利用率。

网络部分可采用数据中心大二层技术VxLAN技术进行网络层面虚拟化,可使虚机在大二层域内自由迁移的同时对每个业务进行隔离。

l 网络管理区

包含DDI设备(DNS/DHCP/IP地址管理),Portlal服务器,AAA服务器,计费服务器等,对内网用户进行认证和管理。

同时部署网管系统,对网络设备、服务器、存储、视讯等进行管理,功能包括告警管理、性能管理、故障管理、配置管理、安全管理等。

l DMZ区

DMZ区主要提供外网的合法访问。包括提供公共用户访问的公开网站,以及对应的APP服务。

对出差的内部员工的访问,部署VPN设备,提供SSL VPN的安全访问。

分校区和总部之间的互联,可以使用IPSec VPN建立互联隧道,也可以用裸光纤方式互联。

l 汇聚层

采用扁平化的大二层网络,网关统一设置在核心层,简化网络结构,降低网络运维难度。汇聚层均采用堆叠部署,拟化用板卡与业务用板卡物理分离并冗余配置,虚拟化单向带宽≥100G,增强网络的可靠性,同时消除了网络环路。

在接入层到汇聚层设备可以采用纵向虚拟化技术,是一个区域内的交换机虚拟化成“一台”,便于直观的拓扑展示及配置管理。有线网与无线网在汇聚层物理隔离。

l 接入层

由接入交换机和AP组成,均采用千兆接入设计,保障校园用户有线、无线的一致体验。

有线网与无线网在接入层同样物理隔离,这样在某一区域有线网故障的场景,依然有无线网可以提供访问,可以做到有线、无线网络互为备份。

智慧校园网解决方案特点:

大二层扁平化网络

以核心节点为“根”的星型分层拓扑,配合横向、纵向虚拟化技术的使用,结构简化,架构稳定,易于扩展和维护。

万兆无阻塞网络

使用千兆接入、万兆汇聚的方案,满足未来校园网虚拟化、云计算、大数据的带宽需求。

高可靠网络

各网络节点无单点故障,大量应用堆叠技术,关键链路均采用Trunk链路,提升设备、链路利用率的同时,消除接入层、汇聚层环网,极大限度降低二层环网风暴发生的可能。

有线无线一体化设计

可最大限度复用用户已有的有线网络,将无线网络融入其中。

要在校园的重要区域,包括办公室,图书馆,教学区,操场,食堂,学生宿舍区等覆盖WLAN,并且支持有线无线、统一认证,全校园网漫游,给用户最好的上网体验。

多种接入技术便捷管理

无论是有线终端还是无线终端,本方案都提供了形式多样的接入认证技术。

比如广泛适用于校园网的Portal认证、PPPoE认证,适用于哑终端的MAC认证,以及802.1x认证。

本次认证方案可适用于各种场景各种用户,为网络的智慧运营打下坚实基础。

本次推荐Portal认证为主。

运营范围高速全覆盖

无论是本校区用户,还是分校用户和远程接入的用户,本次设计都提供了各种融合接入的方案,稳定高效的访问远程资源和校园网的资源。

统一可运营的认证计费方案

满足现网有线无线统一化认证与计费的要求,满足基于时间、基于区域、基于用户、基于访问目的地址等多种精细化计费要求。

可靠的安全管控解决方案

智慧校园网解决方案提供安全管控的安全产品,实现对网络和服务器资源的全面防护。

交换机、安全等设备具备ARP攻击防御、SAVI、DHCP SNOOPING、IP源地址攻击、DDoS、CPU攻击等防御能力。

简化的运维解决方案

使用网管,为判断运维趋势、发现潜在问题提供了强有力的支持,使用专业的DDI设备来简化DNS/DHCP/IP地址管理。

IPv6、SDN平滑演进

支持双栈过渡技术、隧道互联技术和地址转换技术保证IPv4到IPv6的平滑过渡。

SDN软件定义网络提出的控制和转发分离的架构是以后网络发展的一个趋势,需要支持数字网络和传统网络的平滑演进,最大化保护用户投资

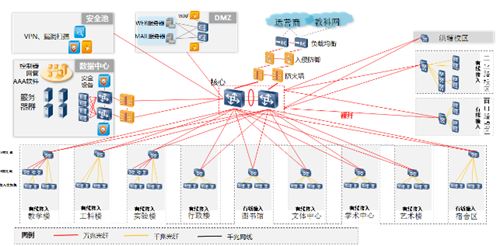

7.2 基础网络区域规划

校园基础区域网络是整个校园网络的枢纽,覆盖整个校区,连接着校园网的各个区域。

承担了内部数据流量和对外数据流量,在逻辑上成为可靠性、安全设计的中心。

7.2.1 整体规划

如下图所示,校园基础网络区域建议采用核心层、汇聚层和接入层的架构模型,具有如下的优势:

逻辑二层设计

基础网络部分逻辑上采用了扁平化的大二层结构,接入用户都在核心交换机上接入,不需要维护复杂的网络架构与协议。

层次化设计

明确核心层、汇聚层、接入层,每层功能清晰,尽量统一汇聚层、接入层设备型号,架构稳定,易于扩展和维护。

模块化设计

每一个模块为一个学院楼、教学楼或一幢学生宿舍或几栋规模较小教学楼,模块内部调整涉及范围小,定位问题也容易。

冗余性设计

双节点冗余性设计,适当的冗余性提高可靠性,过度的冗余不便于运行维护。

对称性设计

网络的对称性便于业务部署,拓扑直观,便于设计和分析。

7.2.2 核心层设计

核心层部署校园的核心设备,连接所有的汇聚交换机,转发各个教学楼或学生宿舍之间的流量。

核心层需要采用全连接结构,保持核心层设备的配置尽量简单,并且和校园网的具体业务无关。

核心层设备需要具有高带宽、高转发性能,否则将无法支撑校园内外部的业务流量。

核心层采用CLOS架构交换机使用二虚一(堆叠)技术,将两台交换机从逻辑上整合成一台交换机。

这种技术支持主控1+N备份,虚拟化系统中只要保证任意一框的一个主控板运行正常,多框业务即可稳定运行。

通过虚拟化的无环网络方案保障网络可靠,再通过设备本身99.999%的电信级可靠综合保障校园网应用的稳定运行。

核心交换机集成AC功能,通过核心交换机虚拟化设计,实现AC的1+1框式可靠性热备,可以对网络中的AP进行管控,实现有线无线深度融合接入、转发、管理。

核心交换机BRAS模块负责对校园网用户的统一接入,并与认证服务器协同工作,对接入用户进行认证,可以很方便的对校园网的所有用户流量做统一管理监控。

同时BRAS模块有强大的认证计费功能,才能满足校园网的大用户量、高并发连接数、多样化计费的需求。

7.2.3 汇聚层设计

汇聚层是一个学院、一幢教学楼、一幢学生宿舍(如:学术交流中心、实验楼、工科大楼、图书馆、行政楼等)或几幢规模较小教学楼的汇聚点,汇聚层的设备用来转发本区域用户到其他区域用户的横向流量,同时发送本区域用户流量到核心层。汇聚层将大量用户接入到互联的网络中,模块化扩展接入核心层设备的用户数量。

汇聚层具有高带宽、高端口密度、高转发性能等特点,用于支撑该汇聚层下各业务部门之间的流量。

汇聚层交换机通常使用虚拟化技术,将多台交换机从逻辑上整合成一台交换机。

然后将汇聚层的虚拟化系统和核心层的虚拟化系统之间的多条链路捆绑,用来传输数据。

在接入层到汇聚层设备可以采用纵向虚拟化技术,是一个区域内的交换机虚拟化成“一台”,便于直观的拓扑展示及配置管理。

有线网与无线网在汇聚层物理隔离。这样既简化了配置和管理,又提高了网络的可靠性和扩展能力。

汇聚交换机本次设计采用两种型号:

框式汇聚交换机:插卡式汇聚交换机,在大量接入交换机的区域提供更丰富的接口,部署在教学楼、工科楼、实验楼。框式汇聚交换机需考虑组件冗余,组件包括主控、风扇模块、电源模块、端口链路等,同时采用前后散热风道设计,避免左右风道散热吹送粉尘及热风给隔壁机柜;

框式汇聚交换机需支持40G、10GE高密扩展需求,未来升级平滑扩展;且端口需支持200ms大缓存和QoS设计,可承载学院高清视频、语音业务、数据等融合业务流量。

盒式汇聚交换机:下行24全光口,4个光电复用口以就近连接接入交换机,上行4个万兆光口,万兆光纤方式连接到核心或框式汇聚交换机。

7.2.4 接入层设计

接入层是最靠近终端用户的网络,为用户提供各种接入方式,一般部署二层设备,双归属到汇聚层两个不同的交换机。

接入层除了需要部署丰富的二层特性外,还需要部署安全、可靠性等相关功能。

接入层需要具有高密度、高速率的端口,以支持更多的终端接入校园网络。

接入层交换机本次设计采用下行24/48个千兆电口,上行4个万兆/千兆自适应光口,万兆口便于后续网络升级,本次实际配置千兆光模块,光纤方式连接到汇聚交换机。接入交换机需具备1个USB标准接口,支持USB快速配置下发和设备上线。

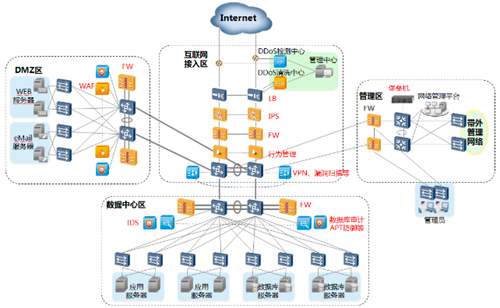

7.3 网络安全防护设计

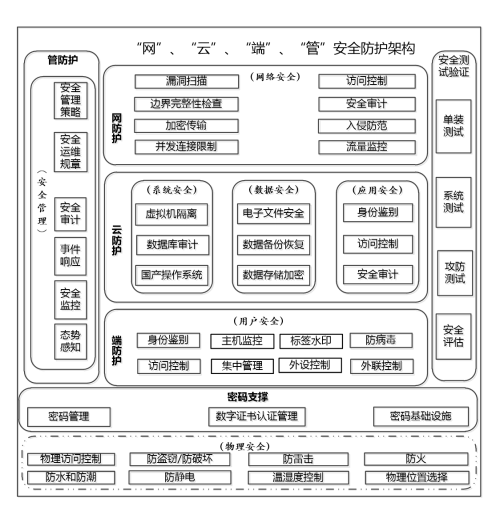

依据信息系统防护要求,从“物理安全、网络安全、系统安全、数据安全、应用安全、用户安全、安全管理”等七个方面构建安全防护体系,并结合云桌面系统的特点,进行全方位安全设计。

安全体系以物理安全为依托,通过采用云端应用和数据防护、网络访问控制、终端安全管控、统一安全管理、网络攻防验证等安全防护技术,形成贴合云桌面平台的“网、云、端、管、验”架构的一体化安全保密体系。

1.物理安全

物理安全主要考虑支撑云平台的各类硬件资源,包括存储、计算等硬件资源在物理访问控制、部署环境等方面的安全综合考量。

物理安全建设主要包括物理访问控制、防盗窃/防破坏、防雷击、防火、防水防潮、防静电、温湿度控制和物理位置选择,本部分建设内容纳入数据中心机房建设范围,在机房建设之初统筹考虑。同时结合教学区域安防系统建成的全域防护设施,全方位提供物理安全保证。

2.MM支撑

MM服务主要为教学科研内网信息系统的安全访问、数据传输和数据存储提供MM服务,包括MM认证管理以及MM基础设施等,该部分符合机要部门方案要求和设备选型。

3.“网”防护

主要包括网络安全。针对网络安全要求,包括各种终端对云资源访问、漏洞扫描、入侵检测等网络安全以及业务数据的传输安全。

其中,针对主机、应用程序、虚拟桌面系统访问云端时通过有线访问的方式,需要考虑访问控制、入侵防护、加密传输以及安全审计等措施。

4.“云”防护

主要包括应用安全、数据安全和系统安全。通过教学科研信息系统“云”安全设计,为数据中心大数据平台集中存储的各类业务数据提供加密保护和数据授权访问,为部署在数据中心云计算平台的各类应用系统提供用户授权访问控制,为数据中心云计算平台提供访问控制、攻击检测、安全隔离等功能,保证教学科研内网信息系统正常可靠地对外提供服务。

5.“端”防护

主要包括用户安全。

针对用户安全,包括固定终端安全,通过身份鉴别、访问控制、防病毒、主机监控、集中管理、标签水印等安全设计,确保科研内网终端运行环境安全可靠。

6.“管”防护

主要包括安全管理。针对安全管理要求,主要实现对教学科研内网信息系统中的安全设备、终端进行统一管理配置,集中管理教学科研内网信息系统中各类安全、业务、操作等审计日志,分析、掌控全局安全状态。

7.安全测试验证

安全测试验证能够针对终端、服务器、网络设备、安全设备、业务系统、信息系统等采用多样的技术手段开展漏洞挖掘、测试验证和安全评估,从另一侧面提高软件和设备自身的安全性。

8.安全设备部署

在校园网网络出口边界区域中,建议部署专业的DDoS设备,对各类DDoS攻击做专业的防护;

出口边界部署负载均衡提高链路利用率及智能选路;

出口边界部署入侵防御设备,对出口的流量进行威胁检测,防止被恶意入侵。

使用防火墙作为出口网关,一方面防火墙有着极其优越的出口路由功能和NAT能力;

另外一方面是具有综合的安全防御能力,能有效防御来自互联网的各种入侵和恶意访问,保障校园网络的资源安全和使用稳定。

本次建议采用万兆以上下一代防火墙,具备应用识别,策略自动优化等功能。

出口边界直路部署上网行为管理,对上网行为日记进行记录、管理及追溯。

DMZ区域部署WEB应用防火墙等安全设备,解决目前所面临的各类网站安全问题;

安全池旁路部署VPN远程接入设备,便于老师远程访问校园网,满足校园教学业务的发展;

安全池旁路部署漏洞扫描,主动防范,及时发现安全漏洞,客观评估网络风险等级;

网络管理区部署堡垒机,集中管理、监控与审计校方所有运维人员的网络操作行为;

数据中心区部署数据库审计,实时记录网络上的数据库活动,对数据库操作进行细粒度审计的合规性管理,对数据库遭受到的风险行为进行告警,对攻击行为进行阻断。