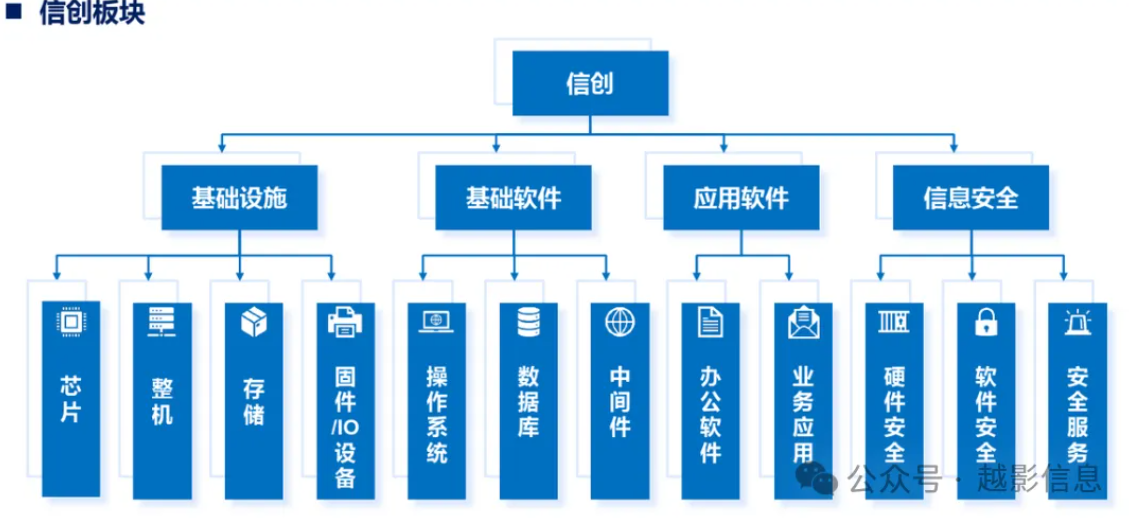

信息技术“国产化替代”主要包含:

基础设施(芯片、整机、存储、固件/io设备)、基础软件(操作系统、数据库、中间件)、应用软件办公软件、业务应用)、信息安全(硬件安全、软件安全、安全服务)四类。

一、基础设施

1、芯片

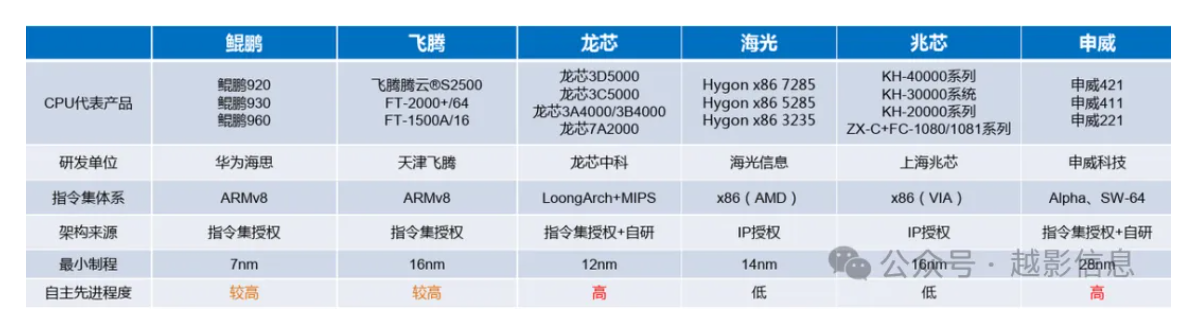

CPU:CPU(中央处理器)是计算机系统的运算和控制核心,从指令集维度可分为复杂指令集和精简指令集两类技术路线,其中复杂指令集以x86为代表,精简指令集以ARM、MIPS、RISC-V、PowerPC,Alpha等为代表。

现阶段全球CPU市场以x86(intel+AMD)和ARM架构为主,凭借低功耗、低成本等优势,预期ARM的份额将由2021年的7%升至2025年的20%。

GPU:GPU(图形处理器)是计算机显卡的核心,在早期通常被用于图形、视频处理和加速游戏运行等图形图像渲染计算,后因其擅长对密集数据进行并行处理,伴随深度学习、科学计算等计算密集型任务的发展,如今GPU也被广泛用于高性能计算等领域,并衍生出专用于数据中心等通用计算场景的非图形渲染GPU,即通用GPU(GPGPU)。

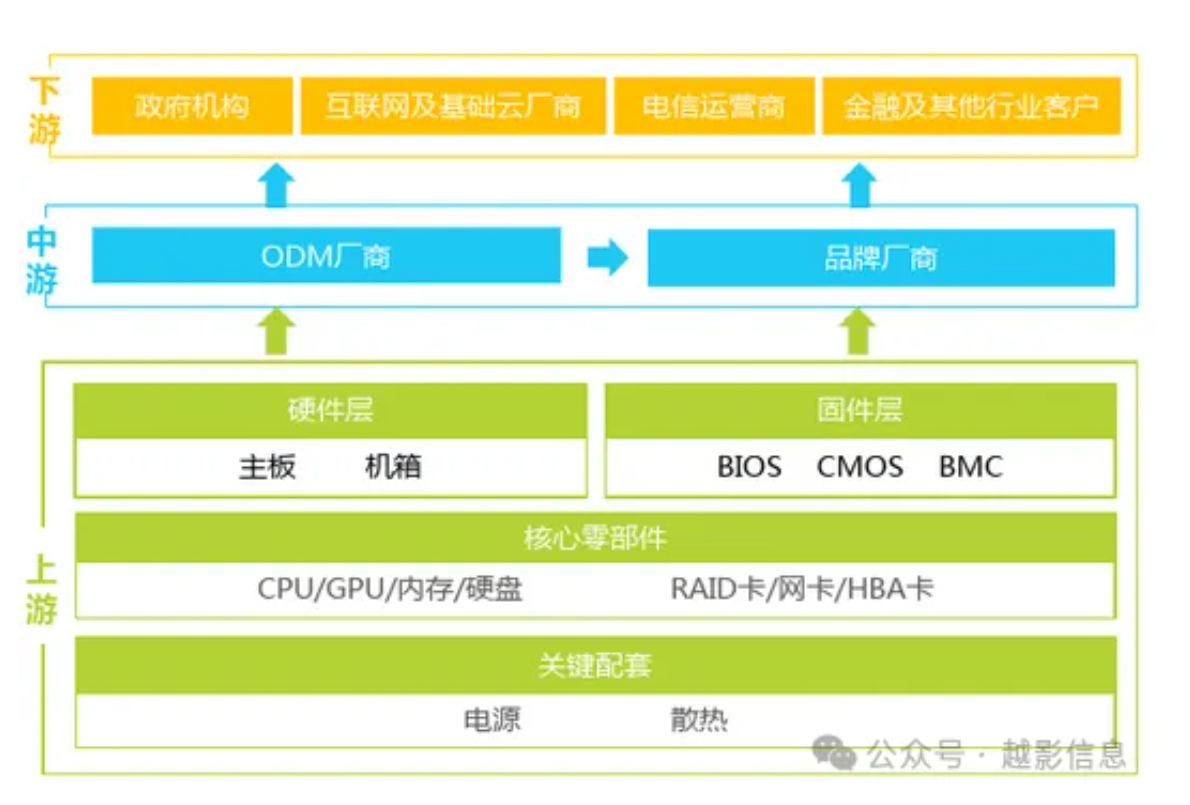

2、整机

服务器与PC机:作为基础软件及应用软件的载体,服务器与PC所搭载的软件的运行情况对下游客户的使用体验有直接影响,但现阶段CPU、存储、内存等核心零部件市场主要被国外厂商占据,国内相关产品存在性能差距,相关软硬件生态薄弱,整机厂商需面向客户应用需求,协同软硬件厂商做好适配优化工作,保障客户体验。

市场需求方面,生成式AI相关技术的研发及应用落地导致AI算力需求激增,服务器厂商需加大对AI服务器的投产供给,为国内AI大模型及相关应用研发做好算力支撑。

3、存储

4、固件/IO设备

IO设备(打印机、扫描仪、摄像头、读卡器等终端外设)

BIOS 固件用于计算设备硬件平台的初始化和操作系统引导,也是实现计算设备功能的关键环节,对系统启动、安全、兼容性、可靠性、性能能效均有关键影响。BMC系统是服务器设备实现集中管理控制的核心系统,独立于服务器计算系统之外,实现对服务器设备的带外管理。所有的计算设备如 PC、服务器等均需要安装 BIOS 固件来调度硬件、引导启动操作系统。除此之外服务器还需要安装BMC固件,因此 BIOS及 BMC固件的出货量和 PC 及服务器的出货量高度相关。固件的研发需要厂商对硬件和软件都有深厚的积累,并且需要与硬件平台及操作系统公司紧密协作。

二、基础软件

1、操作系统

操作系统是最核心的基础软件,其向下衔接硬件层的物理设备,向上为应用软件提供运行环境,并提供必需的人机交互机制,确保计算机各项资源的高效使用。

2、数据库

根据源代码来源不同,国产数据库可以分为四大类:0racle系,MySQL系,Informix系,PostgreSQL系。

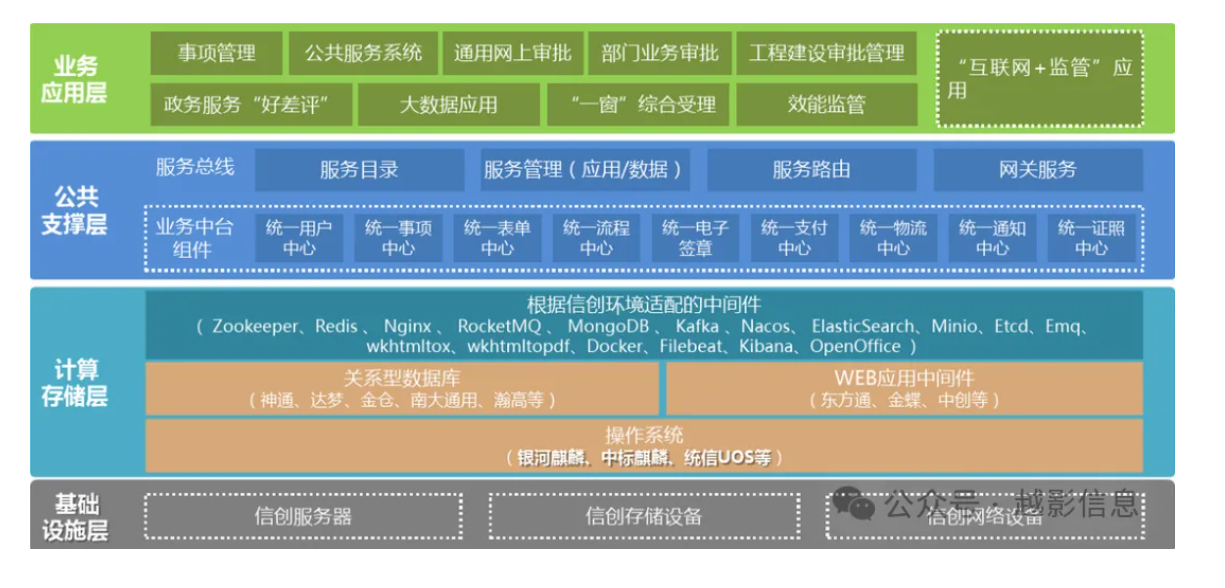

3、中间件

中间件是一类位于操作系统、数据库与应用软件之间的基础软件。中间件通常提供了一个抽象层,精炼共性并复用,使应用软件可以与不同的计算机和网络进行交互,而不必考虑底层技术细节。基于应用场景不同,中间件可分为基础中间件和广义中间件两类,且因新兴技术的快速发展,广义中间件在中国市场的占比逐年提升。

三、应用软件

1、办公软件

流版签软件:办公流版签软件主要包括办公中常用到的流式软件(Word、Excel、PPT——支持编辑、“跑版”现象、不适合做精确文档载体)、版式软件(PDF、OFD——格式独立、版面固定、固化呈现)以及电子签章。

2、业务应用

系统架构分析

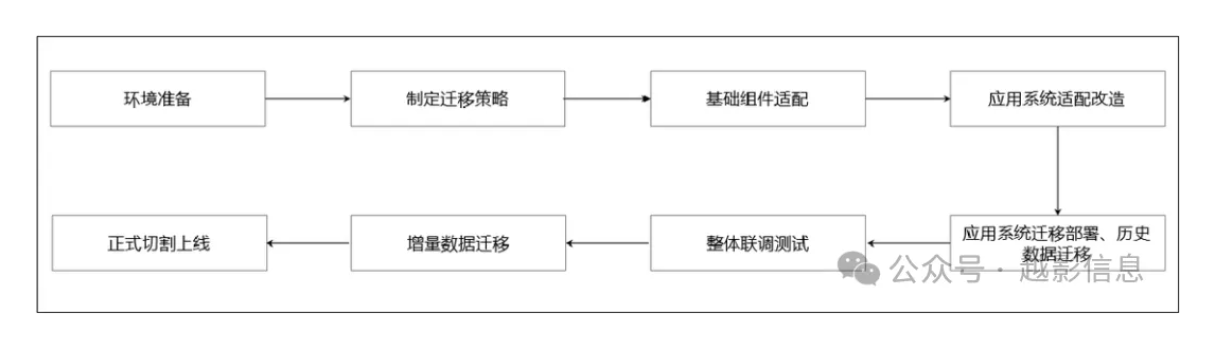

适配迁移流程

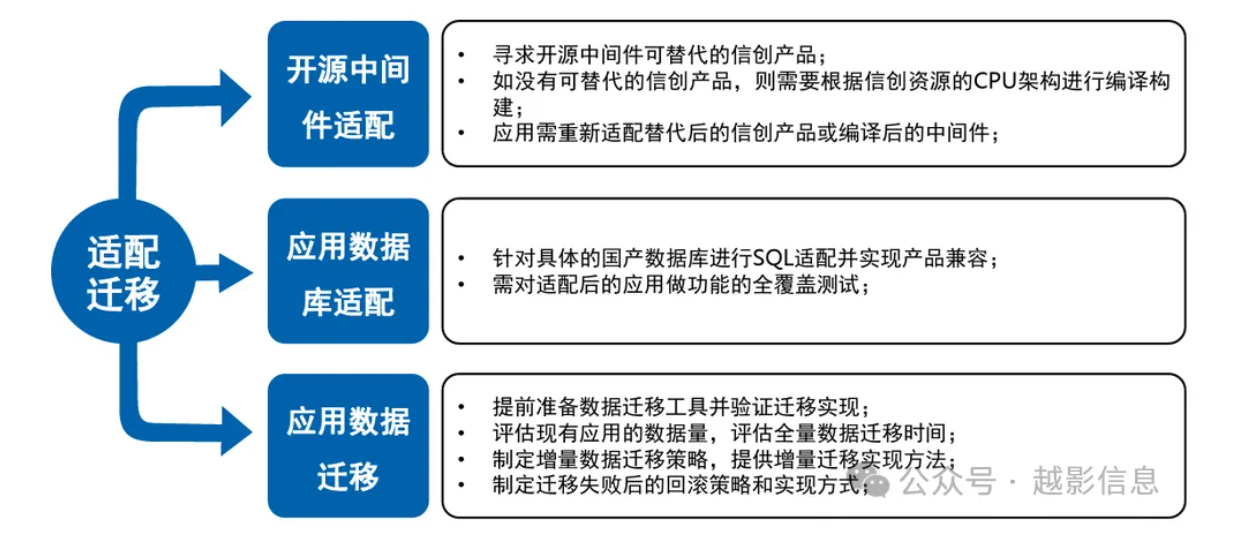

适配迁移重点和难点工作

备注:信创适配资源需求

资源估算:考虑到国产服务器与X86服务器间的性能差异,根据同等配置的国产服务器与X86服务器在同等性能指标要求下的数量换算关系(1台X86服务器=1.5台国产服务器),在进行系统改造时,需按照换算关系对系统服务器资源需求进行调整。

四、信息安全

| (一)、硬件安全 | ||||

| 名称 | 简介 | |||

1 | 网 络 安 全 | 1 | 防火墙/UTM/安全网关/下一代防火墙 | “最基础的门禁系统” |

| 2 | 入侵检测、入侵防御 | “只会报警的监控摄像头”,“带枪的实战保安” | ||

| 3 | VPN | “专门开辟的秘密隧道” | ||

| 4 | 上网行为管理 | |||

| 5 | 网络流量控制 | |||

| 6 | 网络安全审计 | |||

| 7 | 防病毒网关 | |||

| 8 | APT未知威胁发现 | |||

| 9 | 抗DDoS | “抗洪大堤” | ||

| 10 | 网闸 | |||

| 11 | 网络缓存 | |||

| 12 | 网络流量分析 | |||

| 13 | 网络准入控制 | “入网许可证发办处” | ||

| 14 | 负载均衡 | “不仅是交警,也是掩体” | ||

| 15 | 加密机 | |||

2 | 主 机 安 全 | 1 | 桌面管理/主机审计 | |

| 2 | 单机防病毒 | |||

| 3 | 网络防病毒 | |||

| 4 | 文档加密与权限控制 | |||

| 5 | 主机安全加固 | |||

| 6 | 终端登录/身份认证 | “每个人的体检中心” | ||

| 7 | 移动存储介质管理 | |||

| 8 | 补丁管理 | |||

| (二)、软件安全 | ||||

| 名称 | 简介 | |||

3 | 软 件 安 全 | 1 | 网页防篡改 | |

| 2 | Web应用防火墙 | “网站的专属防弹衣” | ||

| 3 | WEB漏洞扫描 | |||

| 4 | 网站安全监测平台 | |||

| 5 | 邮件安全产品 | “信件扫描仪” | ||

| 6 | 数据库审计 | |||

| 7 | 数据库漏洞扫描 | |||

| 8 | 数据库防火墙 | |||

| 9 | 半自动&自动化渗透平台 | |||

| (三)、安全服务 | ||||

| 名称 | 简介 | |||

4 | 安 全 服 务 | 1 | SIEM/日志管理/SOC | “黑匣子与记录员” |

| 2 | 运维审计/4A/堡垒机 | |||

| 3 | 网管软件/ITIL | |||

| 4 | 漏洞扫描与管理 | |||

| 5 | 网络和主机配置核查系统 | |||

| 6 | 主机安全保密检查工具 | |||

| 7 | 信息安全等级保护测评工具箱 | |||

| 8 | 网络安全态势感知 | |||